Apache 最近披露了一个关键的远程代码执行(RCE) 漏洞,并在 10 月 25 日发布了 ActiveMQ 的修补版本。Rapid7 报告称,在漏洞披露两天后,其管理检测和响应(MDR) 服务开始识别到该漏洞的可疑利用。

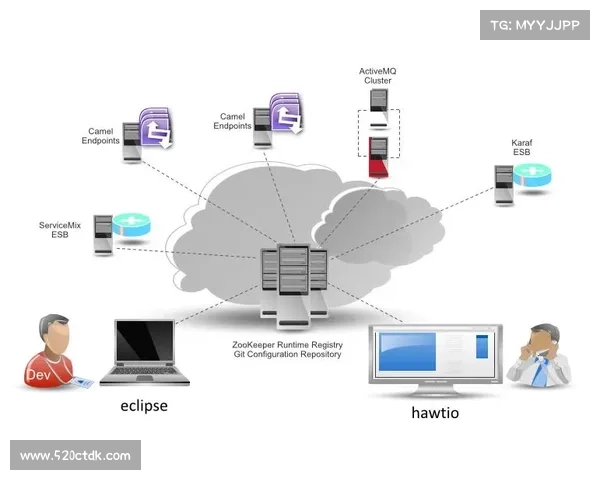

ActiveMQ 是一个多协议、开源的 Java 消息代理,作为面向消息的中间件,在客户端与服务器之间促进通信。

该 RCE 漏洞,被标记为 CVE202346604,允许具备网络访问的远程攻击者执行任意的 Shell 命令。该漏洞获得了 CVSS v3 的最高评分 10。

在 11 月 1 日的博客文章中,Rapid7 的研究者指出,该公司的 MDR 服务在两个不同的客户环境中识别到了该漏洞的可疑利用,这两个环境均运行过时的 ActiveMQ 版本。

研究人员表示:“在这两个案例中,攻击者试图在目标系统上部署勒索病毒二进制文件,以索取受害组织的赎金。”

该公司漏洞研究团队测试了 GitHub 上发布的概念验证(PoC) 利用代码,并“确认 MDR 在客户环境中观察到的行为与我们从 CVE202346604 的利用中所期望的类似”,研究人员表示。

该 PoC 演示了威胁行为者如何利用该漏洞,通过发送带有特定服务器细节的包和 Spring XML URL 来执行远程代码,SOCRadar 在一篇文章中指出。

一元机场clash官网Rapid7 对攻击中部署的文件进行分析时,发现了一份勒索信,其中建议受害者通过电子邮件地址 service@hellokittycat[]online 与该威胁团体联系。

研究人员表示:“根据勒索信和现有证据,我们将该活动归因于 HelloKitty 勒索病毒家族。”

研究人员形容该威胁团体部署勒索病毒的尝试为“有些笨拙”。

“在 Rapid7 观察到的一个事件中,攻击者进行了超过六次未成功加密资产的尝试,”他们说。

鉴于 ActiveMQ 漏洞被积极利用的证据,美国网络安全基础设施安全局(CISA) 于 11 月 2 日将该漏洞 添加至已知利用漏洞目录。 KEV 列表意味着所有联邦平民执行机构(FCEB) 政府机构需在 11 月 23 日之前采取措施修复该漏洞。

SOCRadar 的文章表示:“鉴于技术分析和概念验证利用代码随时可用,组织被强烈建议迅速应用提供的补丁,以防止 CVE202346604 可能的利用。”成功利用该漏洞的攻击可能会导致数据泄露并引发业务中断。

Rapid7 提到,除了尽快更新至修复版本的 ActiveMQ 外,组织还应在其环境中寻找破坏指示(IoCs)。已知的 IoCs 列表已在 Rapid7 的文章中提供。

HelloKitty 勒索病毒的初始版本完整源代码 [上个月泄露](https//wwwscworldcom/brief/hellokittyransomwaresourcecodeex